There are many email phishing techniques. Some phishing campaigns are mostly automated: a phishing landing page is created and a mass phishing campaign is launched to send victims to the landing page. On the attacker side, humans start getting involved only after the victims have provided personal information to the phishing landing page.

Other phishing campaigns involve a human interaction with the victim since from the beginning. It usually begins with an interaction via email (following a script) and then it moves on with direct contact on the phone.

In this post I tell you about a real phishing campaign I pretended to fall for a couple of years ago. I decided to reply to one of the phishing emails I received in order to check what kind of script the attackers were following. During the email conversation the attackers seemed to follow their script no matter what I replied.

The conversation is in Italian, a very bad Italian clearly managed through automated translation tools. I will summarize in English each email.

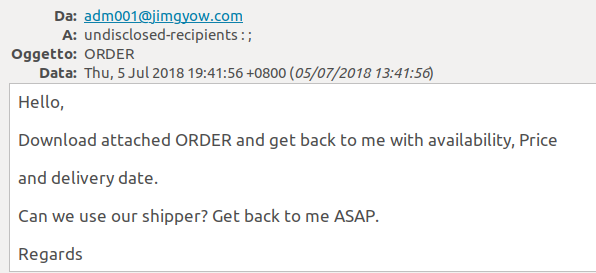

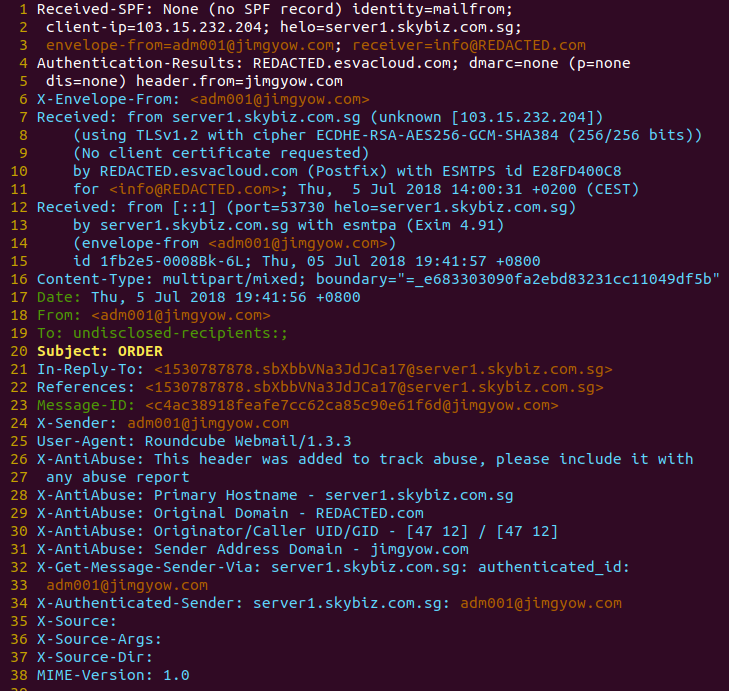

Here is the first approach from the attackers:

Dr. Zuli <[email protected]>

13/06/14

ciao

caro Amico Sono il dottor Zuliu Hu direttore esecutivo di HSBC Hong Kong, ho una transazione commerciale di $ 12.5M e vi darò un risarcimento del 30% per il tuo aiuto in questo transaction.Email: [email protected] Saluti Dr Zuliu Hu

As you probably guessed, in this email Doctor Zuliu Hu in person is writing to me. He is the executive director of HSBC Hong Kong and we wants my help for a transaction of 12,5 million dollars. He will give me 30% for my help. He writes from a gmail.com account and provides a qq.com to write to.

Ok, it’s time to fall for the phishing. Here is my reply:

Rodolfo Saccani <[email protected]>

14/06/14

Re: ciao

Mi puoi spiegare meglio come funziona la cosa?

Magari facciamo uno scambio di favori, anche io ho qualche milione di dollari da trasferire a Hong Kong.

In my first reply to this kind of phishing I usually write something sarcastic that a real person would understand but a bot wouldn’t. I asked to Doctor Hu to explain me how it works and I added that maybe we can exchange favors as I also have some million dollars to transact towards Hong Kong.

In this case I don’t think I was talking to a bot, probably it was a sort of call-center that was following a script and they probably didn’t even understand Italian or bother to ready my emails.

In fact, here is doctor Hu in person replying to me from his qq.com account, this time with a very long email:

Zuliu Hu <[email protected]>

18/06/14

MAGGIORI INFORMAZIONI

Caro

Grazie per la vostra risposta e il vostro interesse per aiutarmi in questa transazione. Come ho detto prima, a causa della questione a portata di mano ora, si reso necessario per me cerco il vostro aiuto, apprezzo il fatto che si pronti ad aiutarmi in esecuzione di questo progetto (transazione), e anche tu mi aiuter a investire i miei soldi nel vostro paese, sono abbastanza certo di questo. Non dovreste avere nulla di cui preoccuparsi, far di tutto per legge ad assicurare che il progetto va liscio, esso deve passare attraverso tutte le leggi della International Banking, hai la mia parola. Avendo deciso di affidare questa operazione nelle vostre mani, voglio ricordare che, ha bisogno del vostro impegno e diligente follow-up. Se si lavora seriamente, l’intera operazione dovrebbe essere finito in un paio di giorni perch tutto stato pianificato.

In primo luogo, io voglio sapere con precisione il tipo di occupazione che si fa e quanti anni hai, si dovrebbe notare che questo progetto alta intensit di capitale, questo il motivo per cui devo stare molto attento, ho bisogno della tua totale devozione e fiducia vedere attraverso questo. So che non abbiamo incontrato prima, ma io sono molto fiducioso che saremo in grado di stabilire la necessaria fiducia che abbiamo bisogno di eseguire questo progetto.

Apprezzo il fatto che si pronti ad aiutarmi in esecuzione di questo progetto; Mi piace noi per gestire questa transazione basata sulla fiducia e l’onest , prima di iniziare, lasciate che vi dia rapidamente le informazioni di prima mano sulla transazione. Come si gi a conoscenza, io sono il dottor Hu Zuliu l’ufficiale di credito in Hang Seng Bank Ltd., Hong Kong. Prima della guerra la Libia uno dei nostri Brg cliente. Mutassim Gheddafi che era con le forze Libia, ha fatto un deposito fisso vari per 18 mesi di calendario, con un valore di dodici milioni Five Hundred Thousand Stato Uniti Dollari nel mio ramo. Alla scadenza alcune comunicazioni stato inviato a lui, anche durante la guerra che ha avuto inizio nel febbraio 2011. Anche dopo la guerra un’altra notifica stata inviata e ancora nessuna risposta arrivata da lui. Pi tardi abbiamo scoperto che il Brg.Mutassim Gheddafi con suo padre era stato ucciso durante la guerra.

Dopo ulteriori indagini si scoperto che Brg.Mutassim Gheddafi non ha dichiarato alcun parente prossimo nei suoi documenti ufficiali, tra cui il lavoro di scrittura del suo deposito bancario. Cos , dodici milioni Five Hundred Thousand Stato Uniti Dollari giace ancora nella mia banca e nessuno sar mai fatto avanti per reclamarlo. Quello che mi preoccupa di pi che, secondo le leggi del mio paese alla scadenza dei tre anni i fondi torneranno alla propriet del governo di Hong Kong se nessuno si applica a richiedere i fondi. In questo contesto, il mio suggerimento per voi che io come voi come uno straniero di presentarsi come il parente pi prossimo al Brg. Mutassim Gheddafi, in modo che si sar in grado di file per il diritto di ricevere i fondi. Tutte le informazioni sui fondi sar noto a voi e atti di accordo con gli altri documenti di vitale importanza per la firma come nuovo beneficiario. Prima che io comincio avr bisogno di inviare me;

1 vostri nomi completi.:

. 2 Indirizzo attuale:

. 3 Occupazione:

. 4 Telefono:

5. Copia di qualsiasi forma di vostra identificazione (ID licenza Lavoro di guida o del passaporto internazionale) a scopo di documentazione. Voglio essere sicuro che sto transazioni con la persona giusta e io sar responsabile della tassa di documentazione giuridica.

Appena ricevo questi da te, io far iniziare il lavoro di carta. Spero che capirete perch ho bisogno di tutte queste cose, il denaro in questione grande e voglio garantire che conosco bene ed evitare future rappresentazione da qualcun altro prima di procedere a darvi tutti i dettagli per iniziare il progetto, lo far inviare il certificato di deposito che stato emesso a Brg.Mutassim Gheddafi al momento il denaro stato depositato.

La preghiamo di rispondere presto.

Saluti,

Dr Hu Zuliu

He thanks me for my interest and then he explains what information he expects from me.

He wants to know my profession and my age, my phone number and a copy of an ID document, this is an important transaction after all.

He explains that there is a bank account owned by Mutassim Gheddafi (one of the sons of Mu’ammar Gheddafi) who died. They found out that he hadn’t declared any relative in the official documents, so the plan is that I pretend to be one of his relatives and grab the money. Easy peasy.

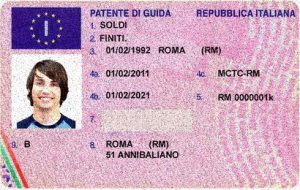

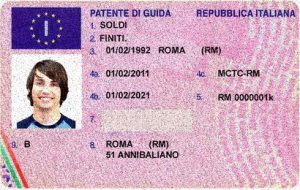

Of all the information he asked, in my next email I only provide the ID document. I made a quick search and found a fake driver license for a fake person named “Soldi Finiti” which, translated into english, sounds like “No more money”.

I reply incredulous, do I really must act like I am a Gheddafi relative?? What am I supposed to to, to come over there???

And I sign the email as “Soldi Finiti” which, by the way, doesn’t match with the name in the From field:

Rodolfo Saccani <[email protected]>

20/06/14

Re: MAGGIORI INFORMAZIONI

Ti allego la mia patente ma non ho capito una cosa. Devo far finta di essere parente di Geddafi?

E come faccio a dimostrarlo?

Cosa devo fare in particolare? Devo venire li?

Soldi Finiti

In his replay, Mr. Hu calls me by name: Soldi.

He doesn’t seem to care that I didn’t send all of the requested information and goes on with the script:

Zuliu Hu [email protected] tramite fivl.it

21/06/14

Power Of Attorney Document

attenzione: Soldi

ho visitato il avvocato (john wang), ho fatto tutte le indagini necessarie sopra la vostra fondo eredita approvato con hang seng bank e la procedura di legale. quindi, in mio breve incontro di emergenza con l’avvocato; in proposito, desidero comunicheremo tutti i processi fanno beneficiare di tale fondi devono essere legale e che l’avvocato hanno accettato per dare il meglio us dei servizi giuridici sulla fornitura di vostra richiesta legale i documenti dei vari ministeri, nonch magistratura high court qui in hong kong.

nelle mie discussioni oggi con i dipendenti esecutivi anche con il regista straniero rimessa servizio e anche attraverso la mia conferma dalla rete running telex stanza dove il fondo stata informatizzata di trasferimento, ho scoperto che la tua eredit sar facilmente approvato in bits attesa la presentazione del legalizzazione di fondo / backup dei documenti per l’avvocato e mi occupo del servizio rimessa, tuttavia io sar responsabile delle tasse di avvocato e altri oneri da qui finora.

se siete in accordo con questa operazione allora sei consigli per firmare il potere allegato procura inviare via email a me per l’avvocato per avviare l’elaborazione documenti, i shall aggiornarvi su il passo successivo dopo aver ricevuto questo documento firmato allegata alla presente mail .

nota: questa operazione deve essere confidenziale perch molto importante.

conto

Dr. Zuliu Hu

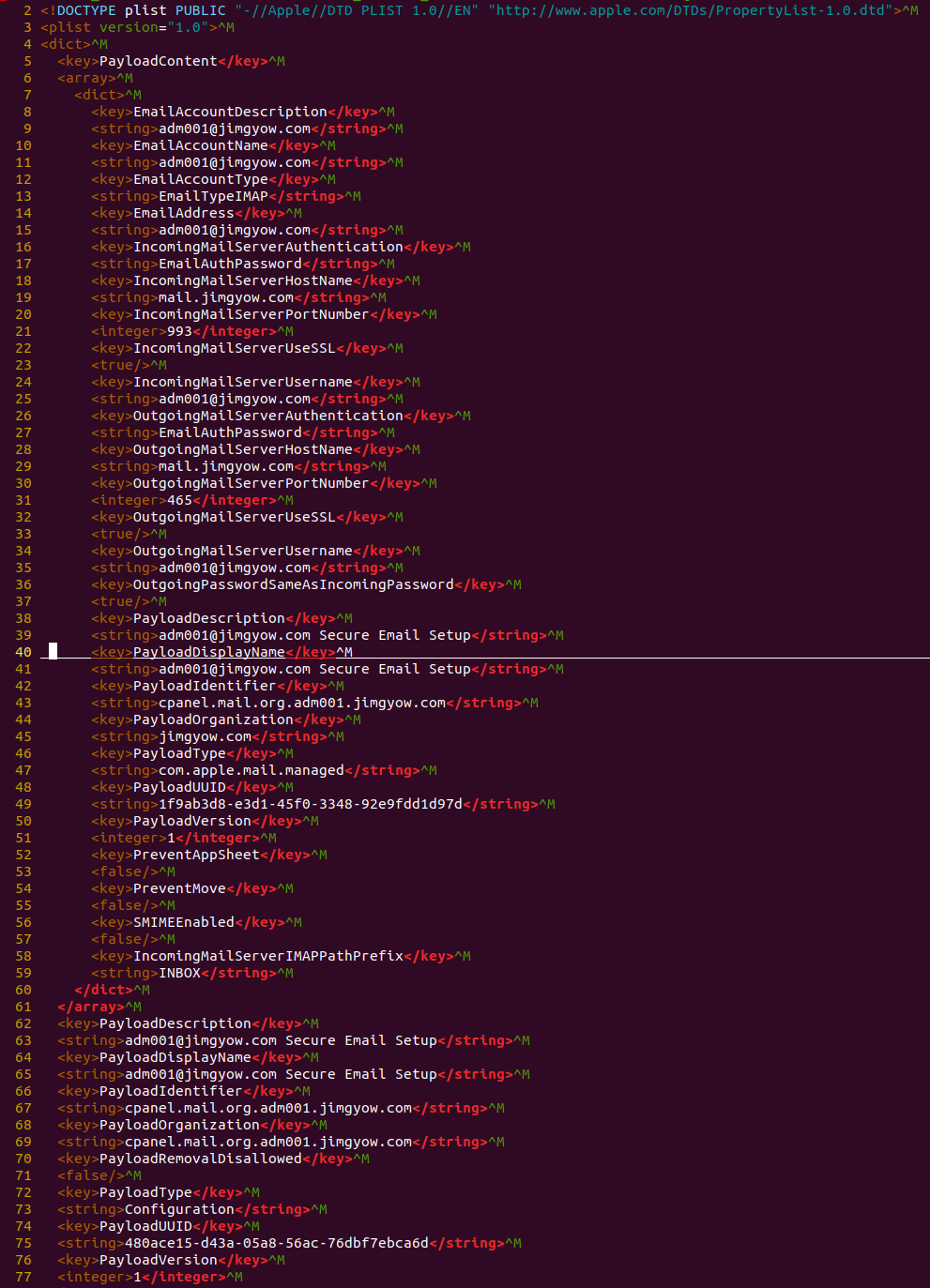

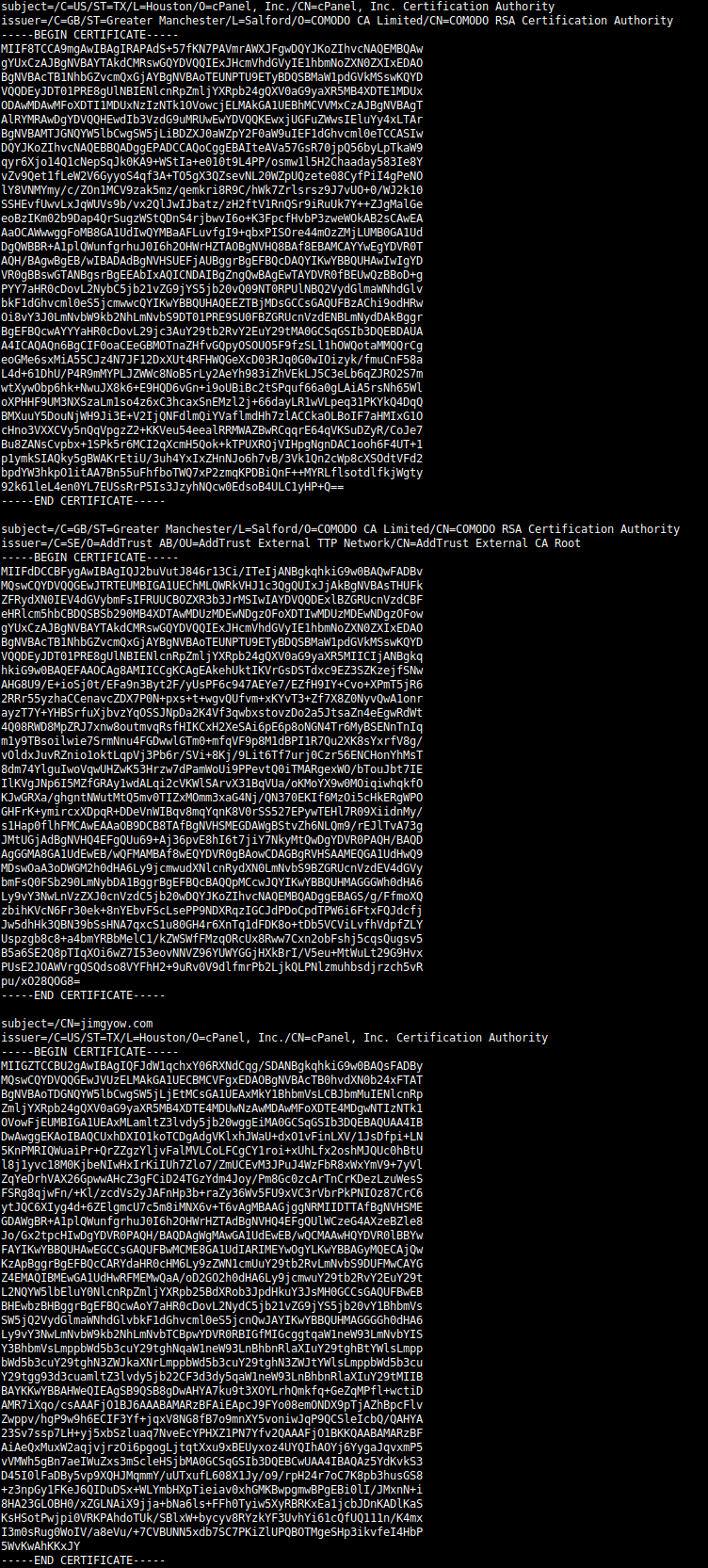

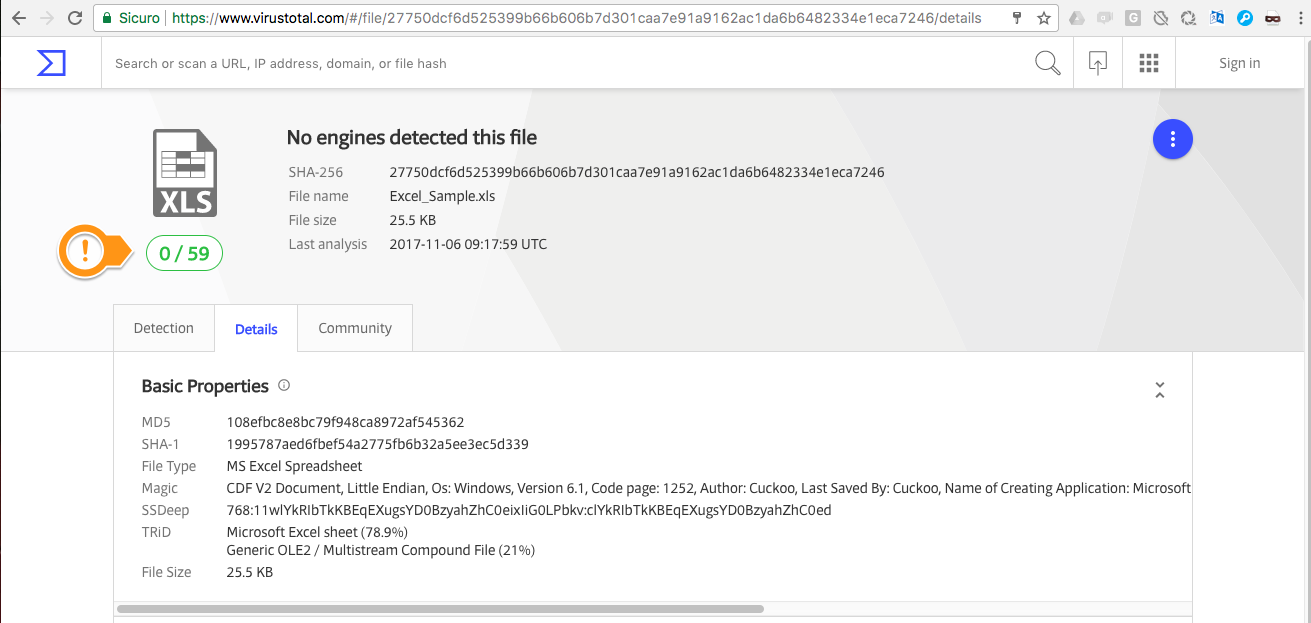

He met the laywer and checked everything. Everything will be totally legal, of course, and all the papers from the various ministries and Hong Kong high court will be fine. He sends a document that I have to return signed.

Mr. Soldi Finiti signed the document and returned it:

—–

Rodolfo Saccani <[email protected]>

07/07/14

Re: Power Of Attorney Document

Dr. Zuliu,

ecco il documento firmato. Aspetto istruzioni.

Soldi Finiti

Driver license

Mr. Hu sends me another long email, the tone is less formal and more friendly. After all, we are partners now:

Zuliu Hu <[email protected]>

07/07/14

LE NOSTRE RESPONSABILITÀ

a Rodolfo

Caro Partner,

Grazie per la risposta, io sono in arrivo della tua posta e di identificazione. Prego che quando questa e-mail arriva per voi trovare di voi e la vostra famiglia in ottima salute e le condizioni. Vi ringrazio per mostrare qualche grande responsabilità e fiducia. Devo anche farvi sapere che mi sento trattante agio con voi soprattutto dopo l’ultima e-mail, anche se non abbiamo avuto un verbale

conversazione, per favore non mi deluderà. Ho inviato i dati al mio avvocato che metterà insieme il lavoro di carta perfezionato da inviare alla banca per il rilascio dei fondi, questo dovrebbe richiedere non più di 2-3 giorni.

Promozione di questo, è corretto vi comunico che, quindi, abbiamo deciso di andare in partnership per vedere che questo progetto viene completato e sigillato presto, ci sarà bisogno definiamo le nostre responsabilità prima di arrivare lontano nel progetto che aiuterà entrambe le parti sapere che cosa si aspetta da noi a fare al momento molto giusto.

Nota; Ci sono due opzioni che sarà conveniente per trasferire questi soldi dalla mia banca a Hong Kong, sotto c’è l’opzione varie e come il mio compagno si dovrà scegliere quello che si pensa sarà adatto a noi in questa transazione, nel frattempo io sarà responsabile per le spese legali di perfezionare tutte le documentazioni legali per mettere voi come il parente più prossimo che è più costosa

rispetto alle opzioni sottostanti.

1. Posso trasferire i fondi ad una società di sicurezza in europea che hanno lo stesso convenzione bancaria con la mia banca, si dovrà viaggiare verso la società di sicurezza dopo che i fondi sono stati trasferiti con successo alla società di firmare per il rilascio di i fondi e trasferimento al vostro paese. Tuttavia questa società di sicurezza è quello che dovrò cercare in ufficio controllando la nostra sicurezza delle informazioni con i paesi europei.

2. Si può anche scegliere di impostare un account di transito in mare aperto in una banca rispettabile in Europa, che hanno lo stesso tipo di telex con la mia banca in modo che il trasferimento dei fondi su non sollevare alcuna sicurezza finanziaria occhio marrone, questo lo farò anche cercare. Io poi collegare il $ 12,500, 000 milioni di dollari per il nuovo conto di transito aperto che sarà fornito da voi. La scelta è vostra, ma io vi consiglierà fare la scelta saggia.

Tuttavia sarebbe stato molto possibile ottenere i fondi attraverso qualsiasi del tuo account designata della vostra scelta, ma è così sfortunato che questo metodo cant essere utilizzato in esecuzione di un progetto di questo tipo e la grandezza perché il corpo monetaria o potrebbe indagare sulla fondo in questione, quando una grossa somma di tale importo è stato trasferito nel tuo conto nel vostro paese

directly.Basically per questo motivo ho deciso che usiamo questa banca o società di sicurezza in Europa, che ha un accordo termini di transazione con la banca / a Hong Kong e anche entrambi condividono lo stesso tipo di telex.

Questo metodo si pone come il più veloce, più sicuro e più facile significa che il fondo può lasciare che escrow account, dopo tutti i documenti in suo nome e favore è stato depositato per l’applicazione del fondo release.Kindly tornare a me con la vostra risposta dopo aver letto attentamente il contenuto di questa mail così posso continuare a perfezionare i documenti in suo nome e favore e anche di arredare con le informazioni di contatto, tutte le copie di documentazioni saranno inviati a voi per il vostro esame e record del file pure. Appena ho letto da voi, il mio avvocato li avrà preparati.

Attendo la tua risposta tempestiva a questa mail.

Cordiali saluti a voi e alla famiglia.

Dr hu zuliu.

In his friendly (but professional) email, mr. Hu explains the available options.

Option 1 is to move the money to a european “security” organization that already has a partnership agreement with their bank (whathever this means), then I will go there to sign the papers and collect the money.

Option 2 is to let the money transit on an off-shore account in a respectable European bank that has the same telex type of his bank (?!) so that the transfer doesn’t rise suspects and than make a bank to bank money transfer to my own bank account.

It’s my choice but he provides a suggestion: option 2 is way too dangerous, we will go with option 1. So far for “it’s your choice”.

He expects I provide my opinion, so in my next email I say that I am not an expert in this kind of international transfers so I put all my trust into his experience and competence:

Rodolfo Saccani <[email protected]>

07/07/14

Re: LE NOSTRE RESPONSABILITÀ

Mr. Zulu,

io non mi intendo di queste transazioni internazionali, pertanto mi affido completamente alla sua esperienza e competenza.

Scelga lei la procedura migliore.

Grazie

Zuliu replies with another long email, this time he calls me Rodolfo instead of Soldi. That’s fine, if he doesn’t care I don’t do either:

Zuliu Hu <[email protected]>

07/07/14

Re: CONTATTO BANK

caro Rodolfo,

Grazie per la risposta, vi ringrazio per mostrare qualche grande responsabilità e fiducia. Devo anche farvi sapere che mi sento trattante agio con voi soprattutto dopo l’ultima e-mail, anche

se non abbiamo avuto una conversazione verbale, per favore non mi deluderà. Ho inviare i dati al mio avvocato che metterà insieme il lavoro di carta perfezionato da inviare alla banca per l’

sblocco dei fondi, questo dovrebbe richiedere non più di due o tre giorni, ma io vi manderò tutti i documenti dalla procura per voi a firmare non appena la sono inviati a me dal procuratore.

In questa luce, vi ho inviato le informazioni della banca in modo da poter fare indagini sul mare aperto / apertura del conto on-line. Vi consiglio come ho detto in precedenza che si apre un conto con la banca in modo

che una volta che vengono rilasciati i fondi, saranno trasferiti direttamente sul tuo conto e il trasferimento non attirerà i corpi monetari, come il trasferimento si sarà visto come in-house. (stesso tipo di telex con

la mia banca). È quindi possibile trasferire i fondi in bit sicure al tuo account principale per entrambi noi. Delle informazioni delle banche prega di voler trovare.

Bank van der Post Belgio

Mr. Paul Vreke

Email: [email protected]

Tel: +32 484860420

Fax: +32 27065367

Si prega di contattare con le seguenti informazioni, i vostri nomi, recapiti telefonici (casa, ufficio e numero di cellulare e anche fax Number)

Si noti, che si sta per informare la banca che si desidera aprire un conto offshore con la propria banca rispettabile, e dovrebbero consigli su come account.I si attende un aggiornamento da voi. Si prega di fare

in contatto con la banca in modo che l’apertura del conto può essere veloce. Ti chiamo fratello così che entrambi abbiamo capito che la nostra fiducia in ogni altro è quello del sangue. Dio vi benedica per la vostra determinazione positiva

di influenzare le nostre vite.

Regard

Dr. Hu Zuliu

Here we are, he provides my contact at this “Security” organization that will manage the transfer and where I will go and sign the papers in order to get the money.

Now I am supposed to contact directly Mr. Paul in Belgium.

At this point I gave up, I stopped following the script, I provided all this information to the police and I contacted gmail and qq to report the abuse of those email addresses.

Rodolfo Saccani