New distribution contract signed by the leading Italian company with Blue Solutions Ltd, the UK company specialized in the MSP channel, to protect the safety of business data exchanged via e-mail.

Milan/London, 11 April 2019 – The email security landscape confirms for 2019 an increase and diversification of cyber-attacks and infections caused by malware and ransomware in particular, with threats aimed at reaching users increasingly on their mobile devices. Dealing with this scenario, and extending the effectiveness of solutions designed to protect the security of corporate communications and businesses is the aim of Libraesva – a leading company in the field of email security – that today announces the signing of a new distribution agreement with Blue Solutions Ltd for the British and Irish markets.

Blue Solutions Ltd is a leading value-added security software distributor that has been successfully connecting IT channel partners to profitable Cyber-Security, Backup, Disaster Recovery and ITSM solutions that address end-customers’ critical needs, since 2000. It is unique for its extensive technical expertise, vendor-accredited personnel, Professional Services capability and service provider (MSP) focus – plus its no-commit, PAYG contracts, flexible billing, and easy online management tools.

Thanks to the new partnership, which provides for the distribution of Libraesva solutions in the British and Irish markets, the Italian company will strengthen its presence in this additional European market, where Libraesva foresees far-reaching market development opportunities.

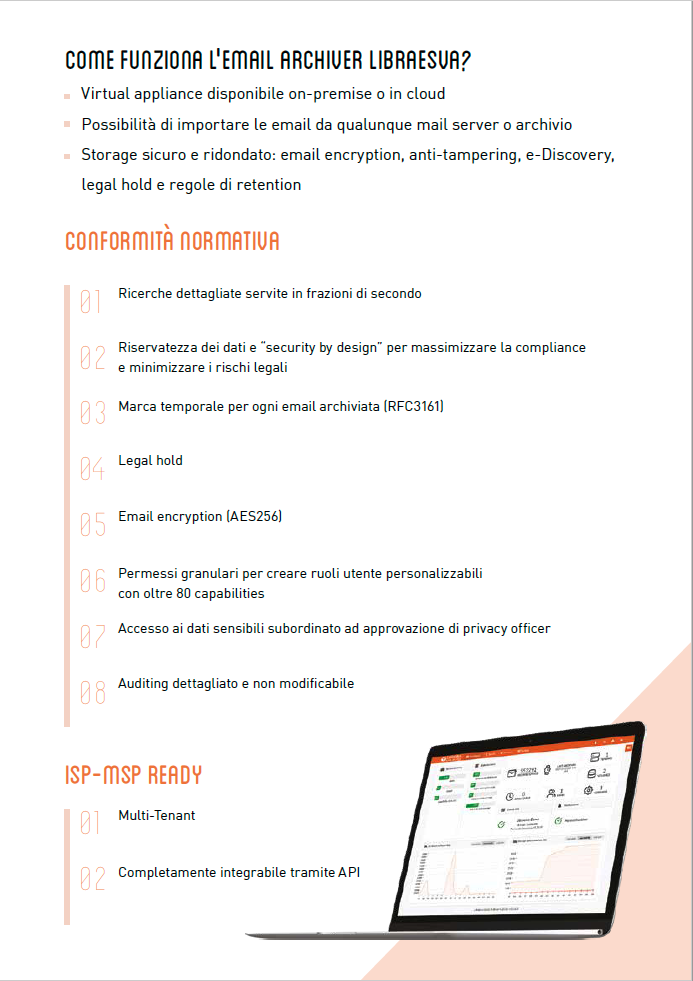

Through Blue Solutions Ltd, Libraesva’s suite of proprietary services and technologies – including the Email Security Gateway, the Email Load Balancer and the Email Archiver – is now within the reach of companies based and operating in these two English-speaking countries, enabling the successful delivery of advanced and certified information security and cybercrime prevention.

“The collaboration with Libraesva puts a real edge on the risk, compliance and GDPR-focused products and services we offer to British and Irish businesses, who need effective, economical, easy to manage solutions to deal daily with the issue of data protection for email that is sent across different devices,” said Mark Charleton, Co-Owner of Blue Solutions.

Paolo Frizzi, CEO of Libraesva, comments as “Companies of every State and Nation are targeted by cybercriminals who, through the oldest and most widely used digital communication channel in existence, namely e-mail, aim to check the IT departments as well as the intellectual properties and sensitive data of entire communities of people, employees and managers. We are pleased to be able to count on Blue Solutions as a Partner to bring our solutions to the attention of those who still rely on systems that have gaps unable to guarantee due protection over time to the enterprise environment.”